thanhtv50 đã đăng lúc 09:58 - 29.07.2024

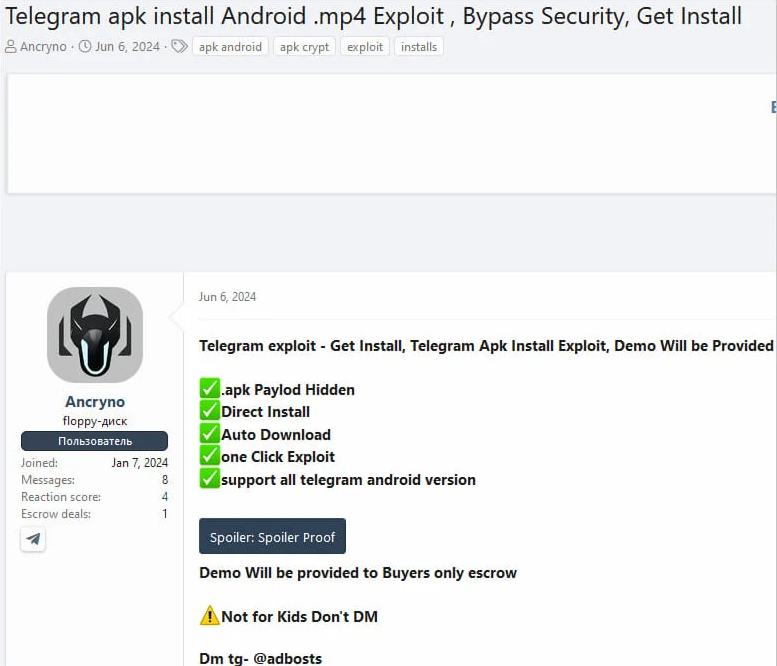

Được biết, lỗ hổng này đã được khai thác và được bán cách hướng dẫn khai thác trên 1 diễn đàn hacking của Nga trong ít nhất 5 tuần trước khi Telegram phát hành bản vá trong phiên bản 10.14.4 bởi hacker có tên “Ancryno”.

"Lỗ hổng Zero-day (hay 0-day) là thuật ngữ để chỉ những lỗ hổng phần mềm hoặc phần cứng chưa được biết đến và chưa được khắc phục. Các hacker có thể tận dụng lỗ hổng này để tấn công xâm nhập vào hệ thống máy tính của doanh nghiệp, tổ chức để đánh cắp hoặc thay đổi dữ liệu. Một cuộc tấn công khai thác lỗ hổng zero-day gọi là zero-day exploit hoặc zero-day attack"

Lỗ hổng được giao bán trên diễn đàn hacking (Nguồn: ESET)

Cách mà lỗ hổng zero-day Telegram được thực hiện

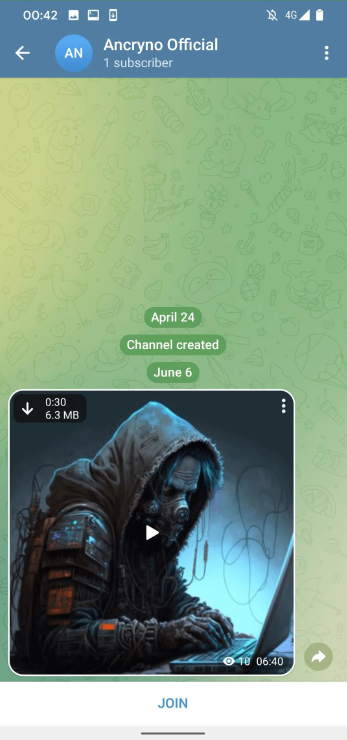

Lỗ hổng zero-day của EvilVideo chỉ hoạt động trên Telegram dành cho Android và cho phép kẻ tấn công tạo các tệp APK được tạo thủ công đặc biệt, khi gửi cho người dùng khác trên Telegram, sẽ xuất hiện dưới dạng video được nhúng.

Android Package Kit (viết tắt là APK) là định dạng tệp được sử dụng bởi hệ điều hành Android để phân phối và cài đặt các ứng dụng di động. Giống như hệ thống Windows (PC) sử dụng tệp .exe để cài đặt phần mềm, Android sẽ sử dụng file APK.

Công ty bảo mật ESET cho rằng cách khai thác của hacker được thực hiện bằng việc sử dụng API Telegram để lập trình tạo một thông báo hiển thị video dài 30 giây.

File APK được hiển thị dưới dạng xem trước như 1 clip dài 30s (Nguồn: ESET)

Theo cài đặt mặc định, ứng dụng Telegram trên Android sẽ tự động tải xuống các tệp phương tiện để những người sử dụng sẽ nhận được tải trọng trên thiết bị của họ ngay sau khi họ mở cuộc trò chuyện. Thậm chí đối với các người dùng đã tắt tính năng tự động tải xuống, chỉ cần thao tác nhấn vào phần xem trước video nhận được đó cũng là đã đủ để bắt đầu tải xuống tệp độc hại.

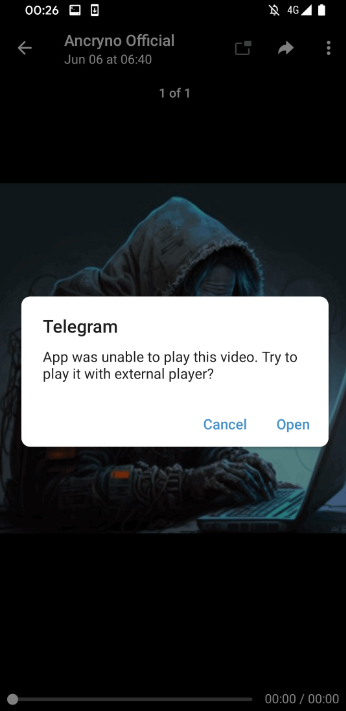

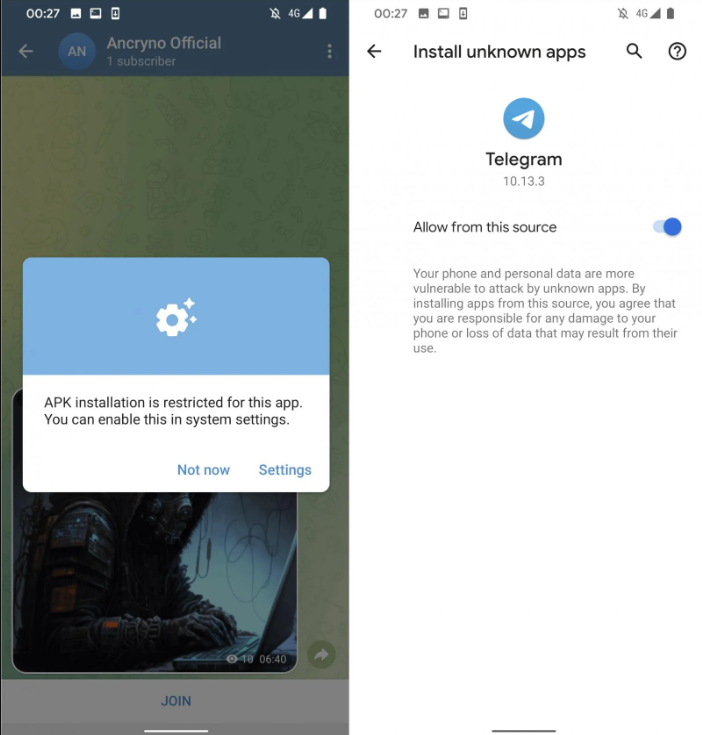

Khi người dùng tò mò và bắt đầu cố gắng để khởi chạy video giả mạo, Telegram sẽ hiện lên thông báo đề xuất người dùng sử dụng ứng dụng khác để thực hiện load được video đó. Điều này sẽ dẫn đến người dùng nhấn vào nút “Open” và mã độc được thực thi.

Hiển thị hộp tin báo khởi chạy trình phát video bên ngoài (Nguồn: ESET)

Một điều kiện tiên quyết là trên thiết bị của nạn nhân phải cho phép quyền cài đặt các ứng dụng chưa biết, từ đó dẫn đến việc file mã độc APK được cho phép cài đặt trên thiết bị đó.

Bước yêu cầu sự chấp thuận cài đặt ứng dụng APK (Nguồn: ESET)

ESET cũng đã thực hiện kiểm tra lỗ hổng trên các nền tảng khác của Telegram như web, Telegram Desktop và cho rằng lỗ hổng không thực thi được do mã độc đã được xử lý như 1 file video MP4.

Các kế hoạch để sửa lỗi lỗ hổng

Tại phiên bản 10.14.5, Telegram đã thực hiện vá lỗi bằng cách hiển thị các file APK 1 cách chính xác tại bản xem trước. Vì vậy người dùng sẽ không bị lừa bởi các phương thức lừa đảo dưới dạng nhận được các file mã độc dưới dạng video như này nữa. Ngoài ra, Google cũng đã đảm bảo rằng các người dùng Android sẽ tự động được bảo vệ trước các phiên bản file mã độc đã được cài đặt thông qua những kiểu tấn công này thông qua Google Play Protect.

Cách ngăn ngừa và phòng chống rủi ro

Nếu gần đây bạn nhận được các tệp video yêu cầu ứng dụng bên ngoài phát qua Telegram, hãy thực hiện quét hệ thống tệp bằng bộ bảo mật di động để xác định vị trí và xóa ứng dụng khỏi thiết bị của bạn. Thông thường, các file video của Telegram được lưu trữ tại “/storage/emulated/0/Telegram/Telegram Video” (bộ nhớ trong) hoặc tại “/storage//Telegram/Telegram Video/” (bộ nhớ ngoài).

Video mô tả cách thức hoạt động của lỗ hổng