thanhtv50 đã đăng lúc 08:37 - 02.10.2024

Lợi dụng việc đặt mật khẩu yếu hay đặt theo ngày tháng năm sinh, hoặc không đổi mật khẩu mặc định là những cách dễ nhất và nhanh nhất để tấn công người dùng mà không cần phải sử dụng những kỹ thuật tinh vi.

Trong tháng 7, lỗ hổng trong bộ định tuyến MikroTik khiến hàng trăm nghìn thiết bị đứng trước nguy cơ bị biến thành botnet. Để khai thác được lỗ hổng này, hacker cần chiếm được quyền admin. Đáng chú ý, có đến 60% thiết bị MikroTik hiện vẫn sử dụng tài khoản admin và mật khẩu mặc định cho thấy sự chủ quan của người dùng khi sử dụng các thiết bị công nghệ trong số vô vàn những sự thờ ơ khác như chia sẻ thông tin cá nhân công khai trên mạng xã hội, truy cập Wi-fi công cộng vô tội vạ...

Botnet là một mạng lưới gồm nhiều máy tính, thiết bị kết nối Internet hoặc hệ thống bị nhiễm phần mềm độc hại (malware), mà hacker có thể điều khiển từ xa mà không cần sự đồng ý của người dùng. Các thiết bị có thể bị lây nhiễm thông qua việc tải xuống phần mềm từ nguồn không đáng tin cậy, nhấp vào liên kết độc hại, hoặc qua lỗ hổng bảo mật của hệ điều hành.

Hãy hình dung bạn mua một ngôi nhà mới, tất nhiên bạn sẽ được bàn giao ổ khóa và chìa khóa để vào nhà. Nhưng để bảo vệ ngôi nhà của bạn, một là bạn phải mua bộ khóa mới, hai là đổi mật khẩu của nó. Tương tự đối với các sản phẩm công nghệ cũng vậy, bạn sẽ được cấp tài khoản kèm mật khẩu và thường thì nó mặc định cho tất cả các sản phẩm.

Nhưng nếu không đổi mật khẩu thì xin chúc mừng, bạn đúng kiểu tin tặc thích!

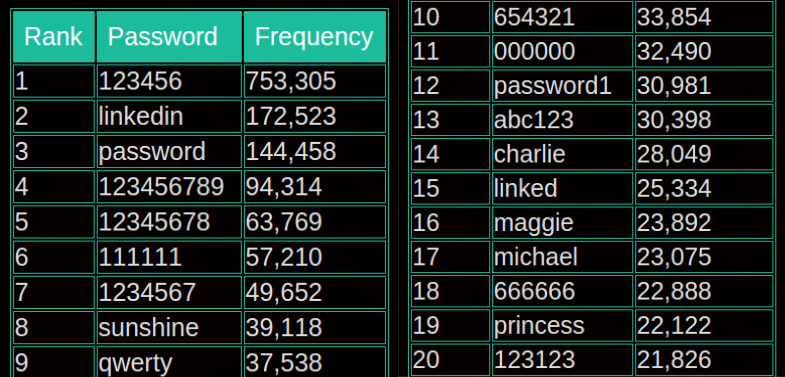

Thống kê năm 2023, mật khẩu 123456 được “ưa chuộng” nhất thế giới vì nó dễ nhớ và tiện. Theo báo cáo của PC Matic, gần 40% người dùng chưa thay đổi mật khẩu Wi-Fi kể từ ngày thiết lập.

Tiếp đó, hầu hết các công ty đều thiết lập tài khoản và mật khẩu mặc định cho các sản phẩm của mình, đơn giản như tên tài khoản “admin”, “root”, “tên hãng” và mật khẩu là “1234”, “1111”... hoặc thậm chí nó còn được công khai trên nhãn dán, tài liệu hướng dẫn của sản phẩm.

Chỉ bằng phương pháp đơn giản như nhập mật khẩu ngẫu nhiên hay phức tạp hơn chút là sử dụng các công cụ rà quét mật khẩu (brute-force), tin tặc đã có thể xâm nhập thiết bị, chiếm quyền, nghe lén, theo dõi từ đó đánh cắp thông tin cá nhân để lừa đảo, phá hủy dữ liệu hoặc phát tán mã độc...

Vậy là vì tiện và với suy nghĩ chủ quan “chắc nó chừa mình ra” nên rất nhiều doanh nghiệp, người dùng lơ là với các cảnh báo. Một ví dụ điển hình cho việc này là vụ xâm nhập và đánh cắp dữ liệu của mạng xã hội LinkedIn.

Danh sách mật khẩu phổ biến mà người dùng LinkedIn sử dụng

Đặc biệt đến cả những quản trị viên, những người nắm trong tay rất nhiều hệ thống cũng “bình chân như vại” khi giữ thói quen sử dụng lại mật khẩu cũ hoặc sử dụng chung một mật khẩu cho rất nhiều hệ thống. Theo nghiên cứu của viện Ponemon (Mỹ), khoảng 50% chuyên gia công nghệ sử dụng lại mật khẩu trên nhiều tài khoản. Một con số không tưởng đối với những người làm công nghệ.

Hiểm hoạ an ninh mạng vẫn luôn hiện diện quanh ta, tin tặc chỉ chờ bạn chủ quan “sở hở” là biến bạn thành mục tiêu bất kể bạn là ai. Vì vậy, người dùng hãy “làm chủ” những tài sản số của mình, đừng tạo ra những kẽ hở đơn giản cho tin tặc lợi dụng bắt đầu từ việc:

Thiết lập thói quen đổi mật khẩu mặc định của tất cả các sản phẩm công nghệ mà bạn sử dụng.

Không dùng chung MỘT mật khẩu cho nhiều loại tài khoản.

Thường xuyên cập nhật bản vá cho các thiết bị, phần mềm để giảm thiểu rủi ro bị tấn công.